Investigadores Advierten de RAT Nerbian Atacando Entidades de Italia, España, y Reino Unidoe Entidades de Italia, España, y Reino Unido

Un troyano para acceso remoto (RAT) previamente no documentado ha sido escrito en el lenguaje de programación Go, el cual ha sido detectado dirigiéndose de forma desproporcionada para atacar entidades de Italia, España, y Reino Unido.

Llamado Nerbian RAT por la firma de seguridad empresarial Proofpoint, el novedoso malware aprovecha los señuelos con temática COVID-19 para propagarse como parte de una campaña de phishing de bajo volumen, el cual inició el 26 de abril del año 2022.

“Está escrito en el lenguaje de programación Go, el cual es agnóstico al sistema operativo (SO), compilado para sistemas de 64 bits, y se aprovecha de varias rutinas para encriptación, con el propósito de evadir aún más el análisis de red”.

Los mensajes, los cuales son menos de 100 en número, pretenden ser de la Organización Mundial de la Salud, sobre las medidas relacionadas para COVID-19, urgiendo a las victimas potenciales a abrir un documento de Microsoft Word con macros para acceder a los ”últimos consejos de salud”.

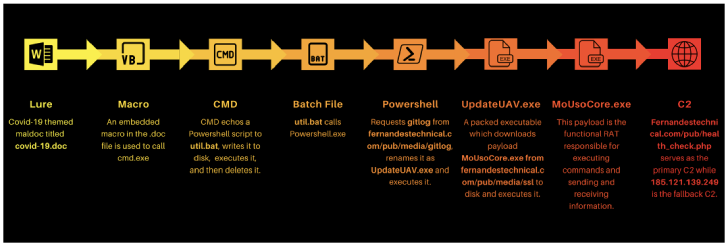

Habilitando las macros, muestra una guía de COVID-19, incluyendo los pasos para el auto aislamiento, mientras en segundo plano la macro incorporada ejecuta una cadena de infección, la cual entrega un “payload” llamado “UpdateUAV.exe”, la cual actúa como un dropper para la RAT Nerbian (“MoUsoCore.exe”) desde el servidor remoto.

El dropper también hace uso de un framework “Anti-VM” de fuente abierta Chacal, para dificultar la ingeniería inversa, utilizándolo para realizar comprobaciones anti-reversa y terminándose a si mismo si encuentra algún depurador o programa para el análisis de memoria.

El troyano para acceso remoto, por su parte está equipado para registrar las pulsaciones del teclado, ejecutar comandos arbitrarios, antes de exfiltrar los resultados de retorno hacia el servidor.

Aunque tanto el dropper y el RAT se ve han sido desarrollados por el mismo autor, la identidad del actor de amenaza sigue siendo desconocida.

Además Proofpoint advirtió el dropper podría ser personalizado para entregar diferentes payloads en ataques futuros, aunque en su forma actual puede únicamente obtener el RAT Nerbian.

“Los autores de malware siguen operando en la intersección de capacidades de fuente abierta y la oportunidad criminal”, dijo Serrod DeGrippo, vicepresidente de investigación y detección de amenazas en Proofpoint, en un comunicado.

Traducción realizada por la empresa MILE-SEC

Fuente:

https://thehackernews.com/2022/05/researchers-warn-of-nerbian-rat.html

MILE-SEC - Hacking Ético & Forense Digital

informes@mile-sec.com

informes@mile-sec.com

+51 972 213 381

https://t.me/mileseceirl