PowerPool: 0-Day de Windows explotado por malware

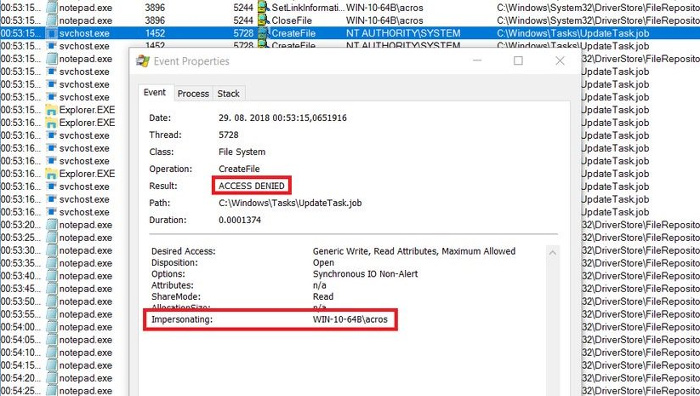

Los desarrolladores de malware han empezado a usar el 0-Day para el programador de tareas de Windows, dos días después de que el código de la prueba de concepto apareciera online. Un investigador de seguridad apodado SandboxEscaper, el 27 de agosto liberó el código fuente para explotar un bug de seguridad en la interfaz ALPC usada por el programador de tareas de Windows. Más específicamente, el problema está en la función SchRpcSetSecurity de la API, que falla estrepitosamente en la comprobación de los permisos del usuario, concediendo así permisos de lectura en C:\Windows\Task.

Fuente:

https://blog.segu-info.com.ar/2018/09/powerpool-0-day-de-windows-explota...