Hackean a jugadores profesionales de 'Apex Legends' en mitad de la partida

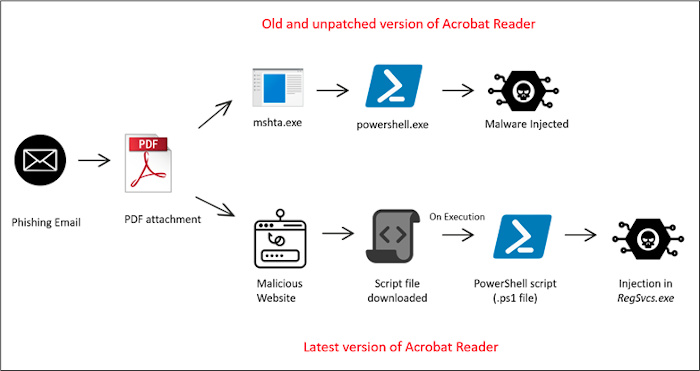

Apex Legends está en el centro de la escena por estas horas, pero por los motivos menos deseados. Dos jugadores profesionales del juego desarrollado por Respawn Entertainment fueron hackeados mientras disputaban la final norteamericana del Apex Legends Global Series. Esto ha encendido las alarmas, no solo porque ha ocurrido en un evento de eSports de grandísima escala, sino también por cómo podría afectar a cualquiera que utilice el título publicado por Electronic Arts.

Fuente: