Riesgos Asociados con la Computación en la Nube

El término computación en la nube ha crecido en popularidad recientemente, pero pocos están de acuerdo en su verdadero significado. Para nuestros propósitos, computación en la nube significa hospedar servicios y datos en Internet en lugar de un hospedaje local. Algunos ejemplos de esto incluyen a las aplicaciones de oficina como Office 365 o Google Docs desde la web, en lugar de tener aplicaciones similares instaladas en cada estación de trabajo; almacenar datos en el espacio del servidor, como Google Drive, SkyDrive, o Amazon Web Services; y utilizar sitios basados en la nube.

Existen principalmente tres diferentes maneras de implementar computación en la nube:

Plataforma como Servicio. El modelo de Plataforma como Servicio (PaaS) es también conocido como servicios de plataforma en la nube. En este modelo, los proveedores permiten las aplicaciones sean creadas y ejecutadas en su infraestructura. Dos modelos bien conocidos de esta implementación son Amazon Web Services y Google Code.

Software como Servicio. El modelo de Software como Servicio (SaaS) es uno el cual frecuentemente se piensa en lo relacionado a la computación en la nube. En este modelo, las aplicaciones son ejecutadas remotamente en la Web. La gran ventaja es no se requiere hardware local (aparte de la necesidad de obtener acceso web), y no se necesitan aplicaciones software instaladas en la máquina accediendo al sitio. El modelo mejor conocido de este tipo SalesForce. Los costos son usualmente calculados sobre bases de subscripción.

Infraestructura como Servicio. El modelo Infraestructura como Servicio (IaaS) utiliza virtualización, y los clientes pagan a un sobcontratista por los recursos utilizados. Debido a esto, el modelo IaaS se paece mucho al modelo utilizado por los proveedores de electricidad, agua o gas.

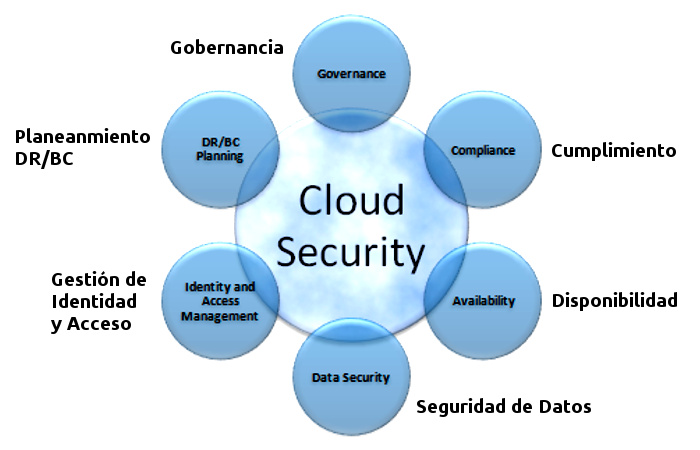

Existes diversas organizaciones quienes han examinado los temas relacionados a los riesgos asociados con la computación en la nube. Estos temas incluyen lo siguiente:

Cumplimiento Regulatorio. Dependiendo del tipo y tamaño de la organización, existen diversas reglas de agencias reguladoras con las cuales se debe cumplir. Si la organización cotiza en la bolsa de valores por ejemplo, entonces debe estar adherido a las reglas exactas y de demanda correspondientes a Sarbanes-Oxley, lo cual puede ser difícil de hacer cuando los datos no están localizados en servidores propios. Se debe estar seguro de quien hospede los datos toma la privacidad y seguridad seriamente.

Privilegios del Usuario. Fortalecer los privilegios del usuario puede ser bastante exigente. Si el usuario no tiene los privilegios mínimos, entonces sus privilegios escalados podrían permitirle acceder hacia datos, para los cuales de otra manera no debería acceder, y consecuentemente causar daño intencional o no. Se debe ser consciente del hecho de no se tendrá el mismo control sobre las cuentas de usuario en la nube, como lo sería localmente, y cuando alguien bloquea su cuenta ingresando contraseñas incorrectas muchas veces, se puede estar a merced de las horas en las cuales el equipo técnico está disponible por parte del proveedor.

Integración / Segregación de Datos. Así como las compañías de hospedaje web usualmente ponen más de un sitio web de una compañía en un servidor, para hacerlo rentable, las compañías para el hospedaje de datos ponen más datos de una compañía en un servidor. Para evitar esto sea problemático, se debe usar el cifrado para proteger los datos. Se debe tener en consideración el hecho de los datos únicamente son tan seguros como los datos con los cuales se integra. Por ejemplo, supongamos la base de datos de clientes hospedados en un servidor de otra compañía, también está utilizandola para probar una aplicación la cual está creando. Si la aplicación obtiene acceso de nivel “root” en algún momento (como cambiar contraseñas) y cae en algún punto, entonces el usuario ejecutando la aplicación podría mantener los permisos de root y posiblemente acceder hacia los datos en el servidor, para los cuales no está autorizado, como la base de datos de clientes. La segregación de datos es crucial; se deben mantener los datos en servidores seguros.

La integración de datos es igualmente importante; se debe asegurar los datos no se combinen más allá de lo esperado. No es poco común en una extranet se ponga información desden diversas bases de datos para crear un reporte. Estas bases de datos pueden ser propiedad de cualquiera quien se conecte a la extranet ,y es importante tener la certeza de los permisos en las bases de datos estén configuradas adecuadamente para evitar otros miembros accedan a más información de lo pretendido de compartir.

Anotación: Entre los grupos enfocados en los temas relacionados a seguridad en la nube, uno de los más activos es Cloud Security Alliance. Uno de sus documentos de recomendada lectura es “‘The Treacherous Twelve’ Cloud Computing Top Threats in 2016” y “CSA Security Guidance for Critical Areas of Focus in Cloud Computing v4.0”

Fuentes:

https://aws.amazon.com/es/

https://code.google.com/

https://www.salesforce.com/eu/

https://cloudsecurityalliance.org/

MILE-SEC - Hacking Ético & Forense Digital

informes@mile-sec.com

informes@mile-sec.com

+51 972 213 381

https://t.me/mileseceirl