Actuar en la Evaluación de Riesgos

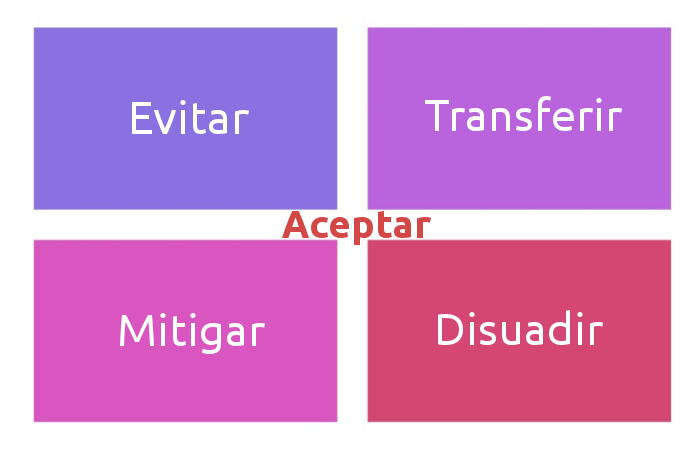

Una vez identificados y evaluados los riegos existentes, se tienen cinco posibles acciones a seguir.

Evitar el Riesgo. Evitar el riesgo implica identificar un riesgo y tomar la decisión de no participar más en las acciones asociadas con el riesgo. Por ejemplo, una compañía puede decidir existen muchos riesgos asociados con los archivos adjuntos, y elige prohibir cualquier archivo adjunto de correo de ingresar hacia la red.

Transferencia del Riesgo. Transferencia del riesgo, contrario a lo cual su nombre puede implicar, no significa desplazar el riesgo completamente hacia otra entidad. Lo hecho es compartir parte de la carga del riesgo con alguien más, como una compañía de seguros. Una política típica podría pagar un monto en efectivo si todos los pasos fueron seguidos para reducir el riesgo, y el sistema aún así sufrió daños.

Mitigación del Riesgo. La mitigación del riesgo se logra en cualquier momento cuando se realizan los pasos necesarios para reducir el riesgo. Esta categoría incluye instalar software antivirus, educar a los usuarios sobre las posibles amenazas, vigilar el tráfico de red, añadir un cortafuegos, etc. En el reporte de inteligencia sobre seguridad, volumen 13, se mencionan las siguientes sugerencias para mitigar el riesgo a través de un entrenamiento de los usuarios.

- Mantener los mensajes de seguridad frescos y en circulación.

- Tener como objetivo a los nuevos empleados y miembros actuales del equipo.

- Definir los propósitos para asegurar un alto porcentaje

- Repetir la información para mayor concientización.

En esta área se abarca el tema de mitigar los riesgos y enfrentarlos a través del uso de auditorías rutinarias, las cuales direccionen los derechos de usuarios y revisión de permisos, cambiar la gestión de una perspectiva estructurada, la cual es seguida para asegurar los activos de la compañía, y gestión de incidentes, con los pasos necesarios a seguir cuando un evento ocurra (asegurando los controles en el lugar para prevenir un acceso no autorizado, y cambio de todos los activos de IT). Las políticas direccionan la perdida o robo de datos, lo cual debe estar implementado, y los controles de tecnología deben ser fortalecidos.

Los sistemas para la prevención de perdida de datos, (DLP) por sus siglas en idioma inglés, vigilan el contenido de los sistemas (estaciones de trabajo, servidores y redes), para asegurar contenido clave no sea borrado o eliminado. También vigilan quien está utilizando los datos (buscando por acceso no autorizado), y transmisión de los datos. Los sistemas DLP comparten comúnmente con sistemas para la prevención de intrusiones en red. Uno de los mejores sistemas DLP conocidos es MyDLP, una solución open source, la cual se ejecuta en la mayoría de plataformas Windows. También existen un gran número de programas comerciales.

Disuasión del Riesgo. La disuasión del riesgo involucra comprender algo sobre el enemigo, y permitirles conocer su daño en caso nos causen daño. Esto puede ser tan simple como publicar políticas de persecución en las páginas de login, y convencerlos de se tienen instalados los mecanismos pertinentes para identificar intrusiones, para luego actuar en consecuencia.

Aceptar el Riesgo. La aceptación del riesgo es frecuentemente una elección a tomar, cuando el costo de implementar cualquiera de las otras cuatro elecciones excede el valor del daño, el cual podría ocurrir si el riesgo se presenta. Para calificar realmente como aceptación, no puede ser un riesgo donde el administrador o gerente no es consciente de su existencia; debe ser un riesgo identificado por el cual los involucrados entienden el costo potencial o daño, y acuerdan aceptarlo.

Frecuentemente puede ser útil crear ejemplos interesantes o memorables para ayudar a comprender o memorizar varias listas. Esto funciona bien para las cinco posibles acciones del riesgo.

Imaginar se es un administrador junior para un gran departamento de TI, y se cree uno de los más antiguos servidores debe ser reemplazado con uno nuevo. No hay signos de falla ahora, pero se cree podría ser prudente actualizarlo antes de se suscite algo desastroso. El problema, sin embargo, es todo los gastos requieren aprobación de un superior, quien se enfoca en ahorrar a la compañía tanto dinero como sea posible, y al hacerlo, espera ser considerado para un ascenso. Por lo tanto, no desea nadie encuentre maneras de gastar dinero innecesariamente. Se conoce lo suficiente para percatarse de si un problema se suscita, no dudará en culpar a otro para salvar su propia carrera. A continuación se detalla como aplicar cada posible acción de riesgo en este escenario.

Evitar el riesgo. Se empieza moviendo los servicios desde el viejo servidor hacia otros servidores, y eliminar la carga para evitar el riesgo de cualquier servicio sea afectado por su caída.

Transferir el riesgo. Se escribe la posibilidad de el servidor falle, junto con los detalles de lo que se piensa debe ser hecho para prevenirlo, y enviar los hallazgos hacia el jefe, mientras se mantiene una copia para si mismo. Si el servidor falla, se tienen pruebas de se documentó esta posibilidad, y se informó hacia las partes correspondientes sobre esta situación.

Mitigar el riesgo. Se escribe la posibilidad de falla, y se envía al jefe al mismo tiempo de mover los servicios críticos de ese servidor hacia otro.

Disuadir el riesgo. Se escribe la posibilidad del servidor falle, además de otros detalles de lo que se piensa debe ser hecho para prevenirlo, y se envío el documento no solo al jefe, sino también al jefe del jefe. Se utiliza un análisis cuantitativo para mostrar la lógica al reemplazar el servidor antes de este falle y no después.

Aceptar el riesgo. Se conoce el servidor podría fallar, pero se espera no sea así. Tampoco se escribe o envía reportes porque no se desea generar incomodidad, o hacer infeliz al jefe. Con suerte, se habrá sido transferido hacia otra división antes del servidor caiga.

La transferencia del riesgo, mitigar, evitar, y disuasión son todas soluciones proactivas, las cuales requieren planificación e implementación antes de tiempo. La aceptación del riesgo de otro lado, meramente adopta una perspectiva e “no hacer nada”

Fuentes:

https://www.microsoft.com/en-us/download/details.aspx?id=34955

https://www.mydlp.com/

MILE-SEC - Hacking Ético & Forense Digital

informes@mile-sec.com

informes@mile-sec.com

+51 972 213 381

https://t.me/mileseceirl